,

Si después de la primera Conexión a Escritorio remoto (RDP) exitosa, los usuarios quedan bloqueados debido a múltiples intentos de inicio de sesión o de cambio de contraseña, continúe leyendo a continuación para solucionar el problema.

Problema: Los usuarios del dominio se conectan exitosamente a través de Escritorio remoto a un servidor Windows, pero después de cerrar la conexión (o cerrar sesión) e intentar conectarse nuevamente al servidor RDP, se bloquean y reciben el siguiente error:

"Como medida de seguridad, la cuenta de usuario se bloqueó porque hubo demasiados intentos de inicio de sesión o de cambio de contraseña. Espere un momento antes de volver a intentarlo o comuníquese con el administrador del sistema o con el soporte técnico.

Código de error: 0xd07

Código de error extendido: 0x0"

En el momento en que ocurre el problema, ID de evento 4740 está conectado Visor de eventos > Registros de Windows > Seguridaddiciendo que "la cuenta de usuario fue bloqueada" sin otra explicación.

Causa: El problema se debe a que el servidor Windows al que se conectan los usuarios a través de la Conexión a Escritorio remoto utiliza un método de autenticación de nivel inferior al del Controlador de dominio. Más específicamente, el problema ocurre cuando el controlador de dominio usa NTLMv2 (versión 2) para autenticar a los usuarios, mientras que el servidor al que los usuarios se conectan vía RDP usa NTLM (versión 1).

* Nota: En los dominios de Active Directory, el protocolo Kerberos es el protocolo de autenticación predeterminado. Sin embargo, si por algún motivo no se negocia el protocolo Kerberos, Active Directory utiliza LM, NTLM o NTLM versión 2 (NTLMv2).

Cómo SOLUCIONAR el error de RDP "La cuenta de usuario se bloqueó porque hubo demasiados intentos de inicio de sesión o de cambio de contraseña" en el segundo intento de conectarse al Escritorio remoto en Windows Server 2016/2019.

Paso 1. Verifique el 'nivel de autenticación de LAN Manager' en el controlador de dominio (DC).

La autenticación de LAN Manager incluye las variantes LM, NTLM y NTLMv2, y es el protocolo que se utiliza para autenticar todas las computadoras cliente que ejecutan el sistema operativo Windows.

Para verificar el nivel de autenticación del administrador de LAN en su dominio, haga lo siguiente en el controlador de dominio principal:

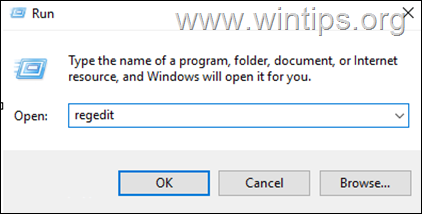

1. Presione simultáneamente el ventanas + R llaves para abrir el 'Correr'cuadro de comando.

2. En el cuadro de comando ejecutar, escriba regedit prensa Ingresar para abrir el Editor de registro.

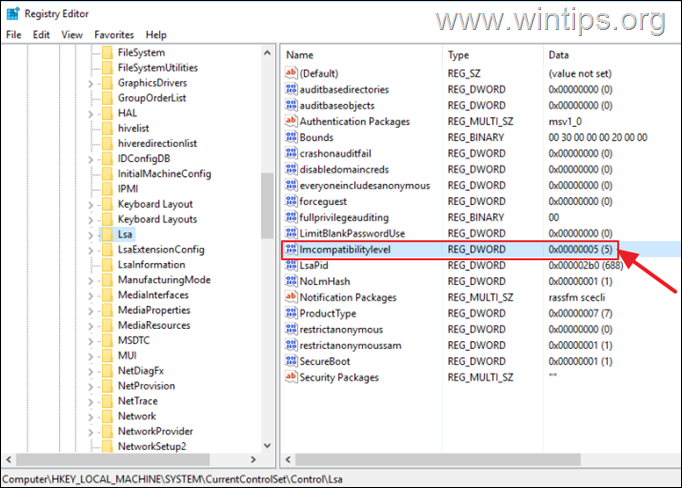

3. En el panel izquierdo, navegue hasta la siguiente clave de registro:

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa

4. Luego, observe el valor de "nivel de compatibilidad" REG_DWORD (por ejemplo, "5" en este ejemplo).

Paso 2. Configure el mismo 'nivel de autenticación de LAN Manager' en el servidor RDP.

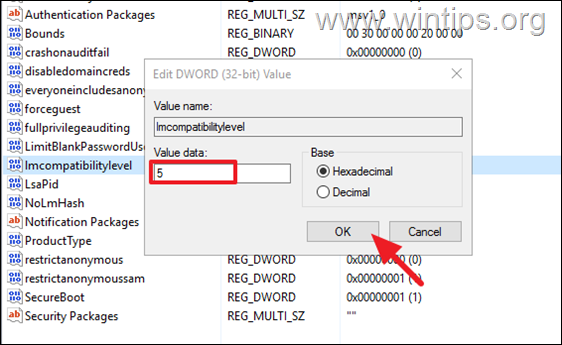

Ahora proceda y establezca el mismo nivel de autenticación en Windows Server al que los usuarios se conectan a través del escritorio remoto (RDP). Para hacer esto:

1. Abra el Editor del Registro y navegue hasta la misma ruta:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa

2. En el panel derecho, vea si el "nivel de compatibilidad"El valor REG_DWORD es diferente (por ejemplo, "2") en este ejemplo). Si es así, ábralo y establezca los datos del valor en "5" y haga clic DE ACUERDO.

5. Cierre el editor de registro, Reanudar la máquina y compruebe si el problema persiste.

Información adicional:

1. El "Nivel de autenticación del administrador de LAN"También se puede cambiar mediante Local o Política de grupo de dominio en la ubicación mencionada a continuación:

2. La autenticación de LAN Manager incluye las variantes LM, NTLM y NTLMv2, y es el protocolo que se utiliza para autenticar todas las computadoras cliente que ejecutan el sistema operativo Windows para:

- Unirse a un dominio

- Autenticar entre bosques de Active Directory

- Autenticarse en dominios basados en versiones anteriores del sistema operativo Windows

- Autenticarse en computadoras que no ejecutan sistemas operativos Windows, comenzando con Windows 2000

- Autenticarse en computadoras que no están en el dominio

3. lo posible Nivel de autenticación de LAN Manager Los valores se enumeran a continuación junto con el nivel de seguridad que brindan. (fuente):

- 0 = Enviar respuestas LM y NTLM (Muy inseguro)

- 1 = Enviar LM y NTLM: use la seguridad de sesión NTLMv2 si se negocia (inseguro)

- 2 = Enviar solo respuesta NTLM (seguridad débil)

- 3 = Enviar solo respuesta NTLMv2 (seguridad moderada)

- 4 = Enviar solo respuesta NTLMv2. Rechazar LM (Seguridad fuerte)

- 5 = Enviar solo respuesta NTLMv2. Rechazar LM y NTLM (Seguridad muy fuerte - MEJOR)

¡Eso es todo! Déjame saber si esta guía te ha ayudado dejando tu comentario sobre tu experiencia. Por favor, dale me gusta y comparte esta guía para ayudar a otros.

Si este artículo fue útil para usted, considere apoyarnos haciendo una donación. Incluso 1 dólar puede marcar una gran diferencia para nosotros en nuestro esfuerzo por continuar ayudando a otros mientras mantenemos este sitio gratuito: